Amazon(AWS)から以下のようなメールが届きました。 結論から言うと最近発行されたSSL証明書を使用していれば特段の作業は発生しないかな。

Starting April 30, 2018, Google Chrome will require all publicly trusted certificates to be logged in at least two Certificate Transparency (CT) logs (https://www.certificate-transparency.org/ ). Any certificate issued after that date, that is not logged, will produce an error message in the Google Chrome browser. In order to comply with this requirement, as of April 24, 2018 all new and renewed AWS Certificate Manager (ACM) certificates will be logged to comply with this requirement, unless you ask us to disable CT logging.

要約

恐らくAWSでACM(SSL証明書を管理する機能)を使ってるユーザーに一斉送信されたのだと思いますが、ざっくり要約すると

- 2018年4月30日以降、GoogleChromeでSSL証明書がCT(Certificate Transparency)ログに対応することが求められるよ

- 対応していないとがっつり警告が出る

- AWSではCTログに対応し、ログが取られるよ

- 無効にするよう設定することもできる

という感じですかね。

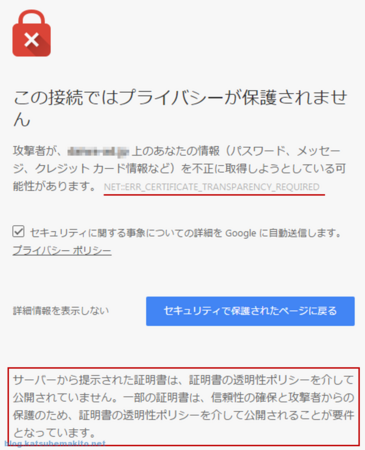

どんなエラー画面が出るの?

がっつり出ますw ユーザーが意図的にOKしない限り、ページが表示されません。

※「Chrome 53 から Certificate Transparency の何が変わる?」より

※「Chrome 53 から Certificate Transparency の何が変わる?」より

エラーコードは「NET:ERR_CERTIFICATE_TRANSPARENCY_REQUIRED」とそのままですね。

CTとは

サイバートラストさんの記事にわかりやすくまとめられてます。

目的や経緯はこちら。

近年、認証局がハッカーにより不正アクセスを受けて偽の証明書を発行されたり、認証局が誤って不適切な証明書を発行する、ということがありました。 認証局から発行された偽の証明書や不適切な証明書は、本物の WEB サイトのように偽装された WEB サイトで使用されていても、SSL クライアント(PC ブラウザなど)は不正な証明書であることを検知できず、フィッシングの危険性が高まります。

CTログを確認してみる

ほんとにCTログ取られているのか確認したい場合、CTの提唱者であるGoogle先生がCTログの検索サービスを公開しています。 transparencyreport.google.com

ページ中央あたりにあるフォームにドメイン名を入力すると記録の一覧が表示されます。

「詳細を表示」をクリックすると実際のCTログが表示されます。

参考ページ

www.cybertrust.ne.jp https://knowledge.symantec.com/jp/support/ssl-certificates-support/index?vproductcat=V_C_S&vdomain=VERISIGN.JP&page=content&id=AR2181&locale=ja_JP&redirected=trueknowledge.symantec.com www.ssl-store.jp